DJI Romo – So einfach konnte ein Nutzer 7.000 Roboter-Kameras übernehmen 7.000 Geräte kompromittiert, Kamera- und Mikrofon-Zugriff, Keine Authentifizierung nötig

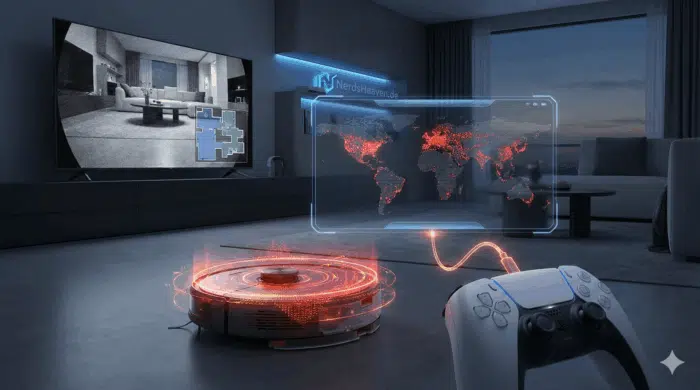

Ein Entwickler wollte seinen DJI Romo mit einem PS5-Controller steuern und erhielt versehentlich Zugriff auf 7.000 Saugroboter weltweit. Die Sicherheitslücke ermöglichte Fernsteuerung, Live-Kamera-Zugriff und Einsicht in Grundrisse fremder Haushalte. DJI hat die Lücke mittlerweile geschlossen, doch weitere Schwachstellen bestehen.

Mal eben den neuen Bluetooth-Lautsprecher mit dem alten Laptop verbinden und dabei versehentlich die Boxen der Nachbarin übernehmen. Peinlich, aber harmlos. Was Sammy Azdoufal mit seinem DJI Romo Saugroboter passiert ist, spielt allerdings in einer ganz anderen Liga.

Der Entwickler wollte laut The Verge seinen frisch gekauften DJI Romo einfach nur mit einem PlayStation 5-Controller steuern. Klingt nach einem spaßigen Wochenendprojekt, oder? Also programmierte er eine App, die über DJIs Server mit dem Roboter kommunizieren sollte. Doch statt nur seinen eigenen Saugroboter fernzusteuern, bekam Azdoufal plötzlich Zugriff auf knapp 7.000 DJI Romo-Geräte weltweit.

Vollzugriff ohne Hacking-Tools

Das Erschreckende daran: Azdoufal musste keine Sicherheitsbarrieren umgehen, keine Passwörter knacken oder irgendwelche Exploits nutzen. Er extrahierte lediglich den privaten Token seines eigenen Roboters und DJIs Server behandelten ihn daraufhin wie einen autorisierten Nutzer für sämtliche verbundenen Geräte. Die Server akzeptierten diesen einen Token als Authentifizierung für alle anderen Romo-Einheiten.

In einer Live-Demo für The Verge zeigte Azdoufal, wie binnen neun Minuten über 6.700 DJI-Geräte in 24 Ländern auf seiner Weltkarte auftauchten. Jeder Roboter sendete alle drei Sekunden MQTT-Datenpakete mit Seriennummer, Raumplänen und Standortdaten. Als Test gab ein Verge-Redakteur die Seriennummer seines Review-Geräts durch, und Azdoufal konnte in Echtzeit sehen, dass der Roboter gerade das Wohnzimmer saugte und noch 80 Prozent Akku hatte.

Kameras, Mikrofone und Grundrisse

Noch beunruhigender: Azdoufal hatte nicht nur Zugriff auf Steuerungsfunktionen, sondern auch auf Kameras und Mikrofone der Roboter. Er konnte live in fremde Haushalte schauen und hören. Die Geräte erstellten zudem detaillierte 2D-Grundrisse der Wohnungen, die ebenfalls abrufbar waren. Über die IP-Adressen ließ sich der ungefähre Standort jedes einzelnen Roboters bestimmen.

Ich selbst habe schon länger ein mulmiges Gefühl bei Smart-Home-Geräten mit Kameras. Aber dass ein Saugroboter überhaupt ein Mikrofon braucht, erschließt sich mir bis heute nicht. Azdoufal bringt es auf den Punkt: „It’s so weird to have a microphone on a freaking vacuum.“

DJIs verzögerte Reaktion

DJI behauptete zunächst, die Sicherheitslücke bereits behoben zu haben, während Azdoufal zeitgleich noch immer Zugriff auf Tausende Geräte hatte. Erst am 10. Februar schloss das Unternehmen die Lücke vollständig. In einem Statement räumte DJI ein „Backend Permission Validation Issue“ ein, das theoretisch unbefugten Zugriff auf Live-Videos ermöglicht hätte.

Das Unternehmen betont, die Kommunikation sei per TLS verschlüsselt und europäische Daten würden auf AWS-Servern in den USA gespeichert. Doch wie Sicherheitsexperten anmerken: Eine verschlüsselte Übertragung nützt wenig, wenn am Server-Ende jeder authentifizierte Client auf alle Daten zugreifen kann. Die Verschlüsselung schützt nur die Leitung, nicht den Inhalt vor anderen autorisierten Teilnehmern.

Weitere Schwachstellen bleiben

Laut Azdoufal hat DJI noch immer nicht alle Sicherheitslücken geschlossen. Eine davon ermöglicht das Ansehen des eigenen Video-Streams ohne Security-PIN. Eine weitere Schwachstelle sei so gravierend, dass er sie nicht öffentlich beschreiben will, bevor DJI Zeit zur Behebung hatte.

Der Vorfall reiht sich ein in eine lange Liste von Sicherheitsproblemen bei Smart-Home-Geräten. 2024 übernahmen Hacker Ecovacs-Saugroboter, um Haustiere zu jagen und rassistische Beleidigungen zu brüllen. 2025 meldeten südkoreanische Behörden ähnliche Schwachstellen bei Dreame-, Ecovacs- und Narwal-Geräten. Das Problem ist also nicht DJI-spezifisch, sondern systemisch.

Habt ihr Smart-Home-Geräte mit Kameras zu Hause? Wie geht ihr mit den Sicherheitsbedenken um?